인사말 페이지로 이동

lang 파라미터로 특정 페이지를 가져와서 브라우저에 출력하는 것을 확인 ==> LFI 취약점 발견

버프슈트로 확인

LFI 취약점의 최대 장점은 파일의 확장자 png, txt, php 등등 상관 없이 무조건 파일을 실행해서 보여준다는 것이다.

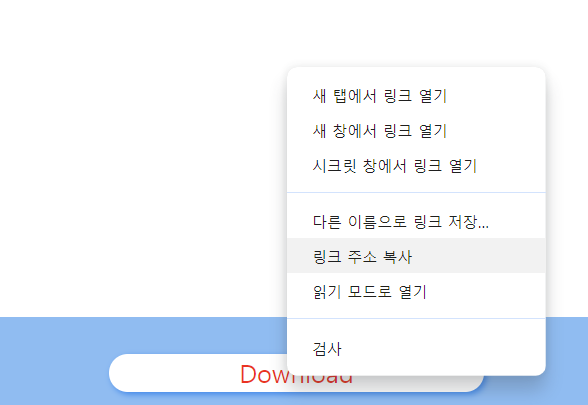

게시글에 web.png(웹쉘)를 업로드하고 링크 주소 복사를 통해 파일이 업로드된 경로를 확인하여 lang 파라미터를 조작한다.

find / -name "*flag*" 로 플래그가 있는 파일 찾기

cat 명령어로 파일 내용을 확인해보니 플래그가 들어있었다.

이 경우에는 업로드된 파일의 경로를 먼저 알아내야 한다. 링크 주소 복사를 통해 쉽게 알아낼 수 있었지만 파일 다운로드 페이지가 따로 존재하는 경우 확인이 어려울 수 있다.

'웹 모의해킹 스터디 > 과제' 카테고리의 다른 글

| [File Vuln] CTF - Get Flag File2 문제풀이 (0) | 2024.02.21 |

|---|---|

| [File Vuln] CTF - Get Flag File 문제풀이 (0) | 2024.02.21 |

| 서비스 거부 공격 (Denial of Service, DoS) 공격 종류 (1) | 2024.01.31 |

| [SQL Injection] CTF - SQL Injection Point 4 문제풀이 (1) | 2024.01.26 |

| [SQL Injection] CTF - SQL Injection Point 3 문제풀이 (2) | 2024.01.25 |