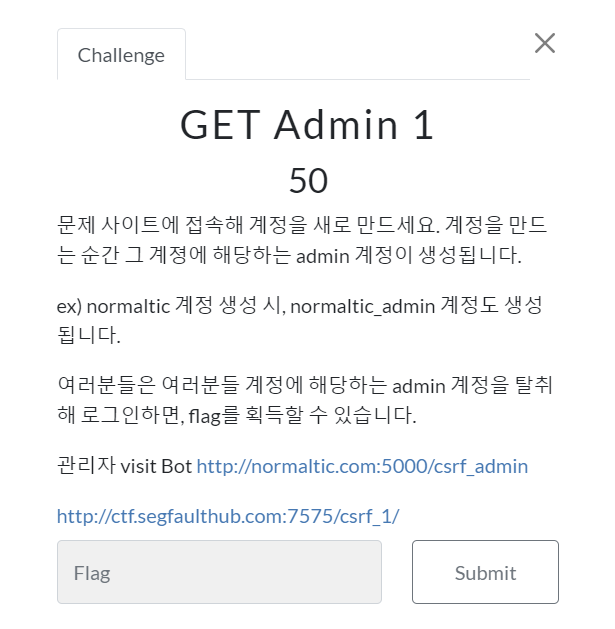

첫번째 방법

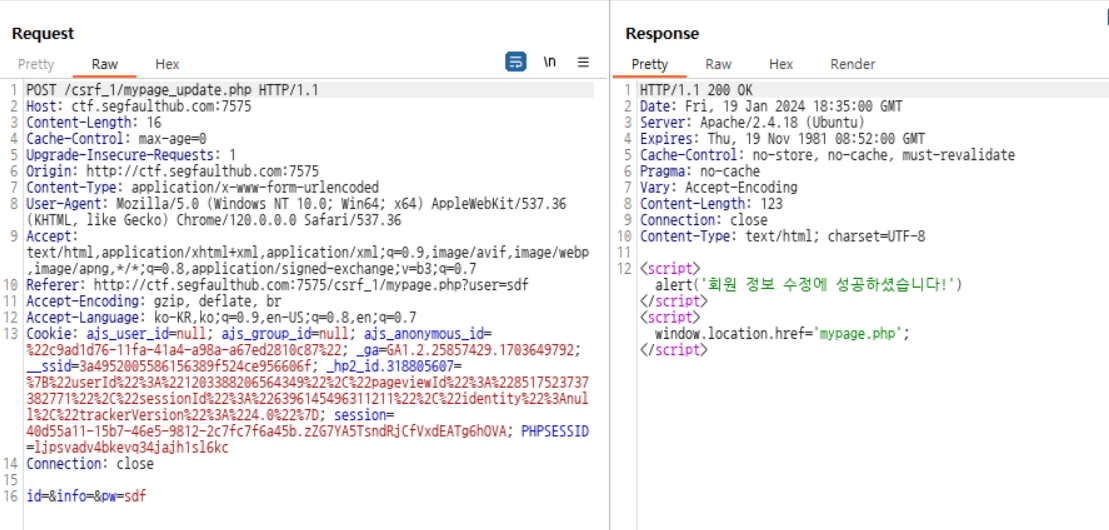

마이페이지에서 비밀번호를 수정했을 때 id, info, pw가 파라미터로 넘어가는 것을 확인

Change request method (POST 방식을 GET 방식으로 바꿈) => Copy Url 해서 주소창에 입력했을 때 정보가 수정되는 것을 확인

관리자가 게시글을 열람하면 비밀번호가 변경되는 URL에 접근되도록 img 태그를 작성 (xss 취약점이 존재하는 것은 사전에 확인함)

위 게시글의 URL에 관리자가 접근하도록 유도해서 비밀번호가 변경되게 한 후 관리자 계정으로 로그인하면 플래그 탈취 성공

두번째 방법

비밀번호가 수정되면 수정이 완료됐다는 alert 창이 뜨지 않도록 iframe에 sandbox 속성을 주어 자바스크립트가 실행되지 않게 함

이후 과정은 동일

'웹 모의해킹 스터디 > 과제' 카테고리의 다른 글

| [SQL Injection] CTF - SQL Injection Point 3 문제풀이 (2) | 2024.01.25 |

|---|---|

| [SQL Injection] CTF - SQL Injection Point 2 문제풀이 (1) | 2024.01.23 |

| [SQL Injection] CTF - SQL Injection Point 1 문제풀이 (0) | 2024.01.23 |

| [JavaScript] CTF - Steal Info 문제 풀이 (Dom 접근조작으로 중요정보 탈취) (0) | 2024.01.16 |

| [JavaScript] CTF - Basic Script Prac 문제 풀이 (Dom 접근조작으로 중요정보 탈취) (0) | 2024.01.11 |